這個領域應該是在資安當中我算是最喜歡的其中一個領域,也是我的第一個點技能的領域,為什麼說喜歡?原因很簡單就是你是一個實實在在的駭客,可以存取你想要的目標系統,這其實也是大多數滲透測試、或是在做紅隊演練過程當中我們需要的一個最重要的步驟,你沒拿下權限,什麼都不用說。

常見的漏洞類型可以參考Exploit-db ,上面分了簡單幾種的類型dos 、local 、remote 、web apps ,這幾種類型,對於駭客來說,要拿下一台主機的權限會有很多複雜的因素需要考量,單純的拿權限來說,最好的權限就是主機的最高管理者權限,次要是一般使用者權限,最常拿到的其實是更低的使用者的權限(如:www-data) ,不過有拿下權限總比沒拿下好,拿下了,才有機會提升權限,才能幹大事,否則拿了一個很低的使用者權限,能做的事情就有限。

很多時後為了拿一個權限,或是最高管理者權限,通常都需要搭配一些不同的攻擊技巧,甚至需要打通其他主機才有機會拿到。

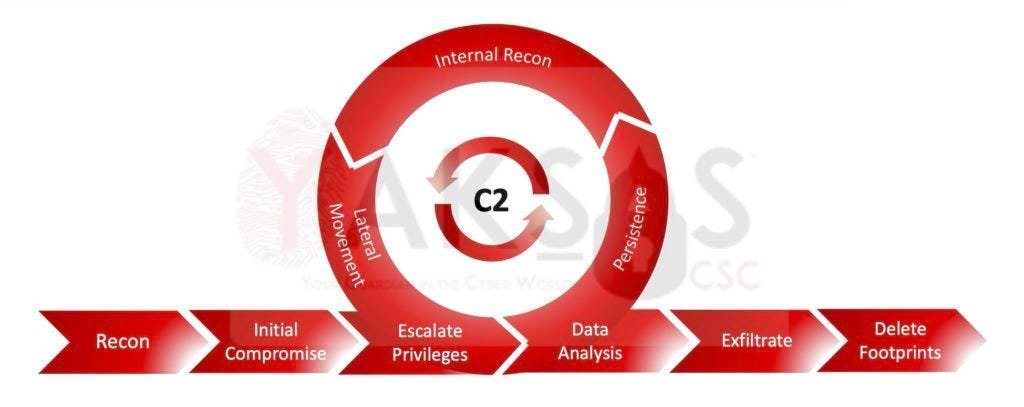

以下這張圖是一個常見的紅隊攻擊他的一個生命週期,通常在做攻擊的時候最討厭的就是Recon 這個步驟以後的東西,Recon 全名為 reconnaissance 顧名思義就是做偵查,偵查其實算蠻好玩的一個領域,不過查歸查,打得進去才是重點,沒打進去,什麼都不用完,而打進去之後通常會進到下一個步驟遇到Escalate Privileges ,需要做一個權限提升或是可能會設法維持基本的存取權限,偏偏目前大部分都有一些資安防護設備如:防毒軟體、EDR等需要克服,需要在不被發現的情況底下,你才有機會繼續在那台主機活動,所以換個思維,真的要入侵一個企業一套系統,可能你在面對的同時,你也得有心理準備要繞掉一些資安防護設備,因為他們可能使你拿到基本的權限以後,想要放置惡意程式沒得放,甚至基本的連線可能就有IDS/IPS等設備做偵測,甚至直接阻攔。

接下來後面有文章分別針對這幾個步驟,做詳細的說明,甚至帶一些這幾個流程當中,常用到的一些工具及攻擊程式。

Ref : https://www.yaksas.com/p/red-team-operations-attack-lifecycle