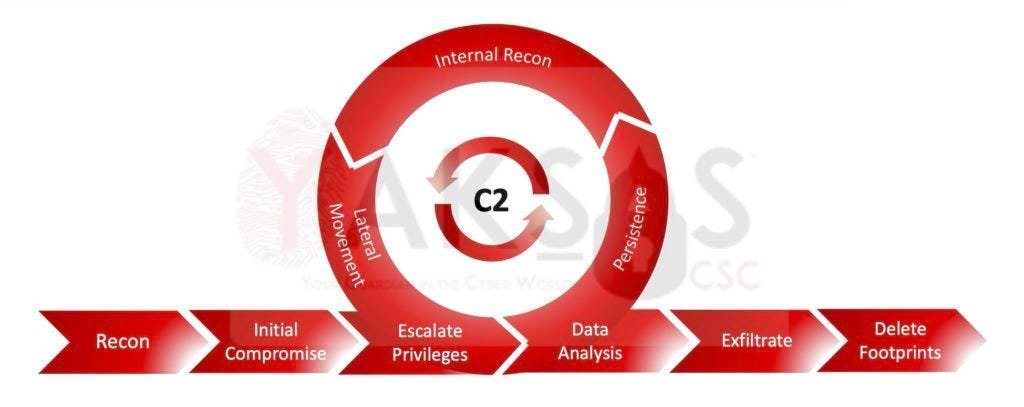

這是一個在做攻防演練的時候有人提問的問題,問怎麼在有限的時間內找出端倪?

當這個問題出現的時候,我自己的會做的方向是

- 釐清目前的狀態,是被插旗?還是感染?

- 從網路設備中釐清,駭客針對哪台主機哪個服務?

- 資安設備中識別找出攻擊者,如果沒有,那是不是在對應的日誌上有其他的可疑紀錄?

上述基本上都可以在一些設備或是日誌主機上找到一些蛛絲馬跡,如果找不到,那我們就需要花一點心思把目標轉移到主機上面?或是當你釐清可能是哪台之後,就可以往主機調查。

對於主機的事件調查,通常都會有一定的SOP流程,可能包含看一些系統日誌,檢查是否有異常的程式在運行等等,這些其實目前都有現有的工具可以進行自動化的搜集與分析,所以這邊邊將焦點放在應用程式上的分析。

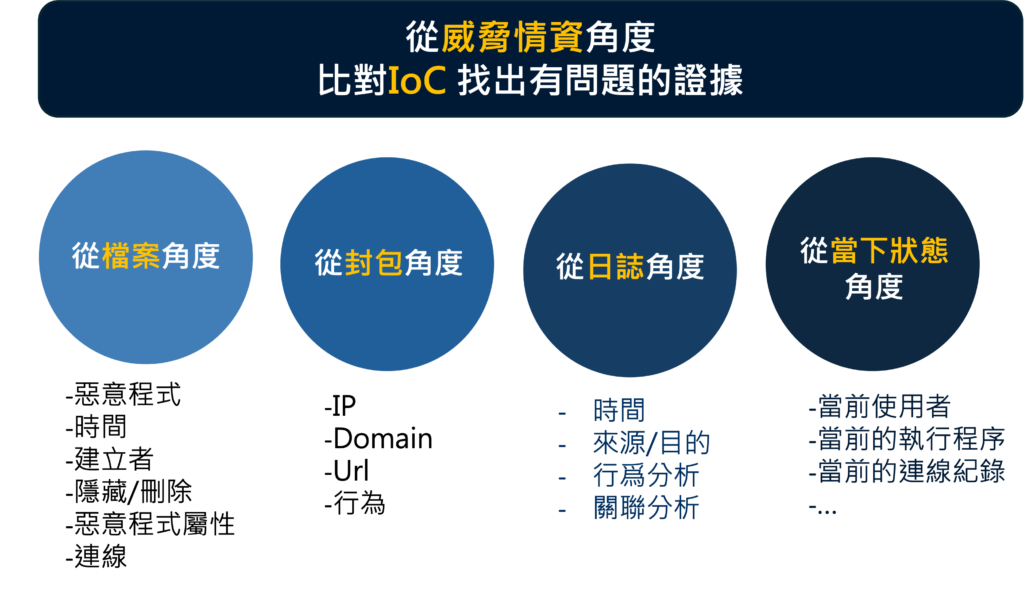

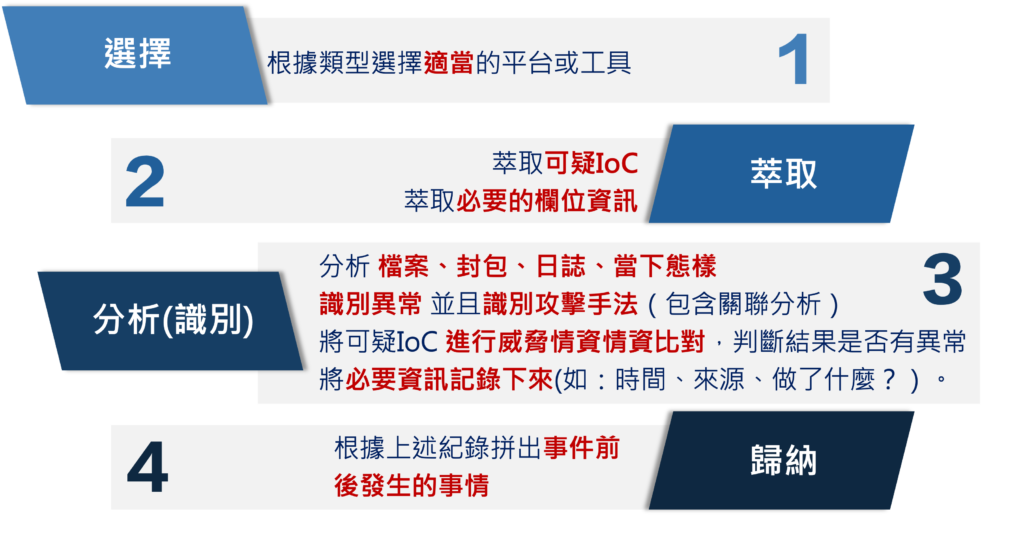

在進行資安事件分析時,應從事件資料出發,回溯至受影響的主機,並依據以下步驟進行全面性調查,以找出潛在威脅與入侵來源。

1. 確認受影響的服務與工作目錄

首先,根據事件記錄,定位受影響的服務,並確認其對應的工作目錄與相關日誌檔案。此步驟至關重要,因為不同應用程式與服務存放日誌的方式各異,確保分析方向正確可提高調查效率。

2. 深入日誌分析

透過日誌分析,可還原事件發生的時間軸與異常行為模式,主要關注以下三個核心要素,必要時進行交叉比對,有助於釐清攻擊的先後順序及掌握實際的手法:

• 來源(Source):辨識攻擊發起者,如 IP 位址、使用者帳號或可疑的程式執行來源。

• 時間(Timestamp):標記異常活動發生的確切時間,以便比對系統變更紀錄。

• 行為(Behavior):分析可疑指令、異常存取權限變更、非預期檔案寫入等行為。

3. 檢查工作目錄中的異常檔案

在受影響的工作目錄下,尋找是否存在非預期的檔案,並且確認權限是否正常,例如:

• 未知或可疑的執行檔

• 異常權限變更的檔案

• 最近新增或修改的檔案

• 異常程序與暫存檔案

透過這些記錄,可推斷攻擊者的可能手法,如是否涉及資料盜取、SQL 注入、遠端執行指令(RCE)、權限提升(Privilege Escalation)等攻擊。